这个题刚开始就提示了我们要分析后门程序的服务器和端口,所以我们的目的就是要去找到后门程序,并且拿到服务器和端口,最后再 md5 加密一下就是我们的 flag 了。

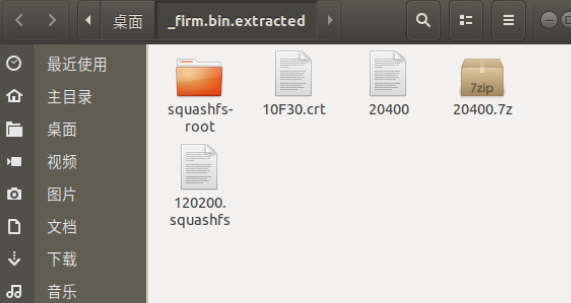

在拿到题目之后,发现是个 bin 文件,上网查了一下,要用 binwalk 工具去提取里面的文件,

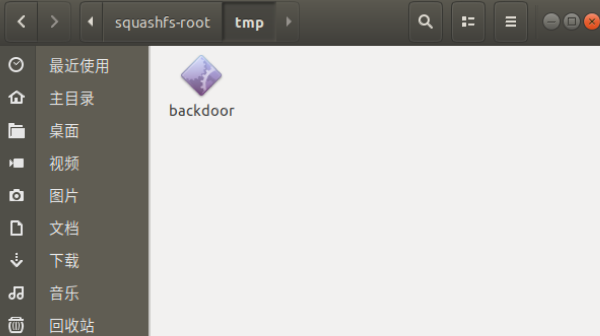

提取之后发现前面几个文件打开之后什么都没有,也没有所谓的后门文件,就剩一个 120200.squashfs 文件,这个东西我怎么都打不开,然后查了一下,原来它要用 firmware-mod-kit 来解压,才能提取里面的文件,把工具装好之后,解压,然后终于找到了一个 backdoor 文件,这应该就是后门文件了

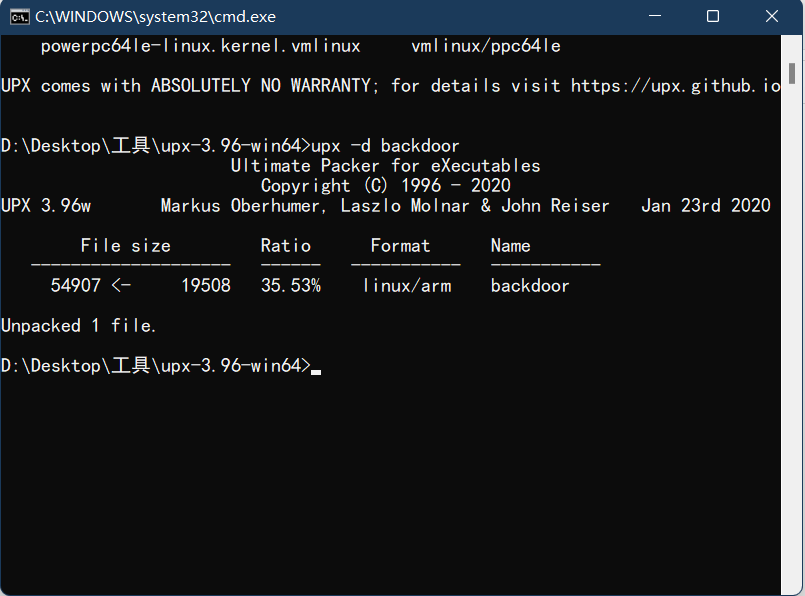

然后检查一下这个后门程序,发现还有个 upx 的壳,那我们就脱壳

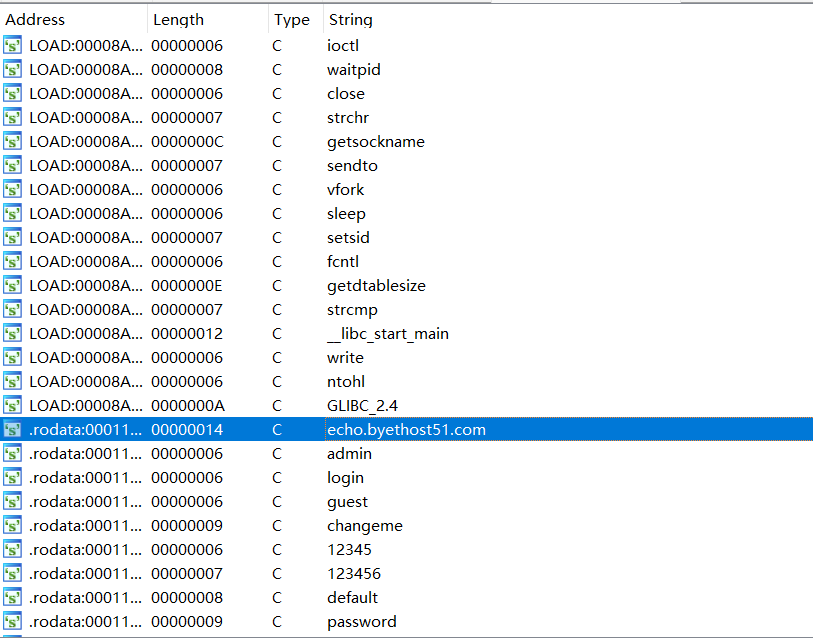

脱壳之后用 ida 打开,shift+F12 搜索字符串,看到一个网址

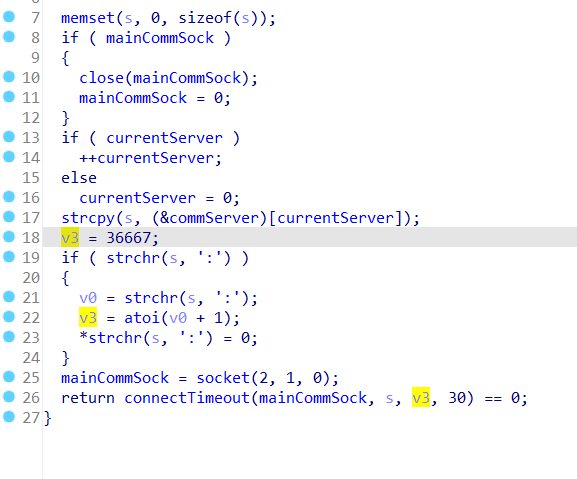

这应该就是 flag 的前一部分了,而剩下的端口应该就是一串数字了,找了一会在这里发现一段可疑代码

18 行 - 23 行是关键代码,根据题目给的提示,flag 加密前的形式是 (网址:端口) 的格式,而这里刚好出现了冒号,并且将冒号后面的数据整型化后赋给 v3,所以就是端口的值,这里的话 v3=36667 应该就是它默认的端口值,所以 36667 就是我们需要的端口,和前面的网址连起来就是 echo.byethost51.com:36667,MD5 一下就是我们的 flag 了

得到 flag {33a422c45d551ac6e4756f59812a954b}