1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

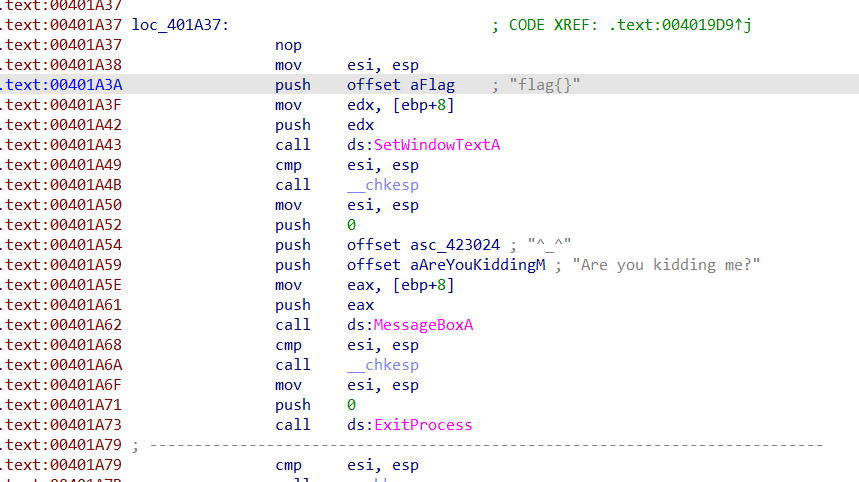

| LRESULT __stdcall sub_401640(HWND hWndParent, UINT Msg, WPARAM wParam, LPARAM lParam)

{

int v5;

size_t v6;

DWORD v7;

int v8;

int v9;

int v10;

UINT v11;

CHAR v12[256];

char v13[7];

__int16 v14;

char v15;

char Str[33];

char v17[220];

__int16 v18;

char v19;

CHAR v20[256];

CHAR String[4];

int v22;

__int16 v23;

CHAR Text[32];

struct tagRECT Rect;

CHAR Buffer[100];

HDC hdc;

struct tagPAINTSTRUCT Paint;

int v29;

int v30;

LoadStringA(hInstance, 0x6Au, Buffer, 100);

v11 = Msg;

if ( Msg > 0x111 )

{

if ( v11 == 517 )

{

if ( strlen((const char *)String1) > 6 )

ExitProcess(0);

if ( strlen((const char *)String1) )

{

memset(v20, 0, sizeof(v20));

v6 = strlen((const char *)String1);

memcpy(v20, String1, v6);

v7 = strlen((const char *)String1);

sub_40101E(String1, v7, (LPSTR)String1);

strcpy(Str, "0kk`d1a`55k222k2a776jbfgd`06cjjb");

memset(v17, 0, sizeof(v17));

v18 = 0;

v19 = 0;

strcpy(v13, "SS");

*(_DWORD *)&v13[3] = 0;

v14 = 0;

v15 = 0;

v8 = strlen(Str);

sub_401005(v13, (int)Str, v8);

if ( _strcmpi((const char *)String1, Str) )

{

SetWindowTextA(hWndParent, "flag{}");

MessageBoxA(hWndParent, "Are you kidding me?", "^_^", 0);

ExitProcess(0);

}

memcpy(v12, &unk_423030, 0x32u);

v9 = strlen(v12);

sub_401005(v20, (int)v12, v9);

MessageBoxA(hWndParent, v12, 0, 0x32u);

}

++dword_428D54;

}

else

{

if ( v11 != 520 )

return DefWindowProcA(hWndParent, Msg, wParam, lParam);

if ( dword_428D54 == 16 )

{

strcpy(String, "ctf");

v22 = 0;

v23 = 0;

SetWindowTextA(hWndParent, String);

strcpy(Text, "Are you kidding me?");

MessageBoxA(hWndParent, Text, Buffer, 0);

}

++dword_428D54;

}

}

else

{

switch ( v11 )

{

case 0x111u:

v30 = (unsigned __int16)wParam;

v29 = HIWORD(wParam);

v10 = (unsigned __int16)wParam;

if ( (unsigned __int16)wParam == 104 )

{

DialogBoxParamA(hInstance, (LPCSTR)0x67, hWndParent, (DLGPROC)DialogFunc, 0);

}

else

{

if ( v10 != 105 )

return DefWindowProcA(hWndParent, Msg, wParam, lParam);

DestroyWindow(hWndParent);

}

break;

case 2u:

PostQuitMessage(0);

break;

case 0xFu:

hdc = BeginPaint(hWndParent, &Paint);

GetClientRect(hWndParent, &Rect);

v5 = strlen(Buffer);

DrawTextA(hdc, Buffer, v5, &Rect, 1u);

EndPaint(hWndParent, &Paint);

break;

default:

return DefWindowProcA(hWndParent, Msg, wParam, lParam);

}

}

return 0;

}

|