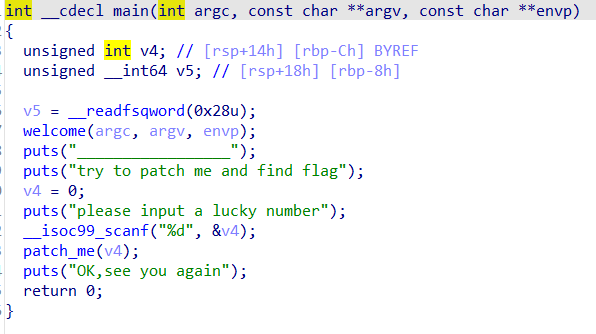

首先用 exeinfope 查壳,但没什么结果,所以我尝试先直接用 64 位 ida pro 打开,然后直接找到主函数

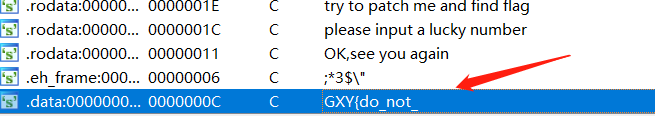

还是没什么发现,于是就 shift+F12 看查看字符串,看到一个疑似 flag 的字符串

双击点进去,ctrl+x 跟进一下,F5 查看函数

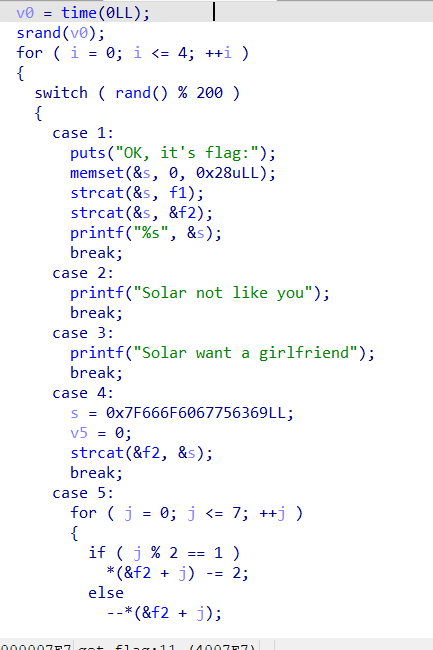

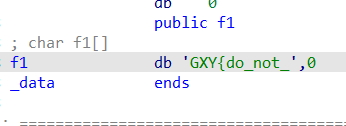

在 case1 中看到 flag 是 s 和 f1、f2 拼接,可以知道 flag 的前一部分是 GXY {do_not_

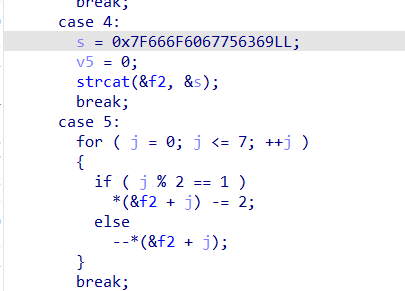

往后看,在 case4 中又发现得到的前部分还要和 s 拼接,所以剩下的就只要求出后一部分 flag 就可以了

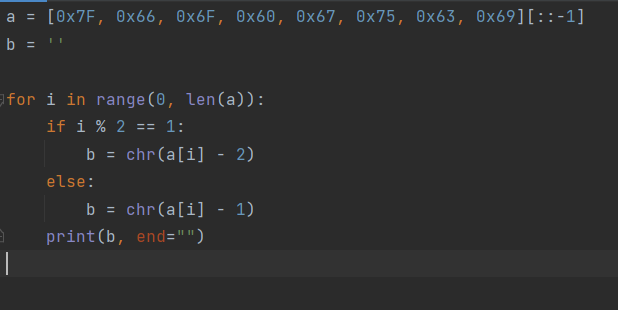

不难看出,在 case5 中要将 s 进行一系列计算,s 正好可以分为一个八位的 16 进制数,只要将这 8 位 16 进制数进行以下计算就行了,用 python 写个脚本即可得出(要注意要将得到的字符串反向)

得到后一部分 flag

拼接得到最终的 flag: GXY

题目来源:BUUCTF 在线评测 (buuoj.cn)–luck_guy